Endgame: ciberespías que quieren ser buenos

Durante años, Endgame ha vendido al gobierno de Estados Unidos herramientas que permiten espiar a usuarios de todos los tamaños en la red. Pero hoy dicen que quiere cambiar y hacer las cosas bien. Dice.

Por Andy Greenberg

En las historias clásicas de hackers, un genio juvenil irrumpe en las redes más sensibles de Internet, es atrapado y luego se asienta en un lucrativo empleo corporativo vendiendo sus habilidades para el bien. Nate Fick está tratando de lograr la misma historia con una compañía entera.

Hace catorce meses, Fick asumió el cargo de CEO en Endgame, quizá el nombre más polémico entre los contratistas de ciberseguridad en Washington, DC. Durante años, los hackers de élite de Endgame trabajaron en las sombras para construir y vender “zero-day exploits”, un término de la industria para denominar al código malicioso aprovecha una vulnerabilidad previamente no identificada. Como contratista de agencias militares y de inteligencia, incluyendo la NSA, permitió a esos clientes emplear algunas de las prácticas de espionaje más intrusivas, ofreciéndoles la manera de irrumpir en el software de empresas como Microsoft, IBM y Cisco por millones de dólares.

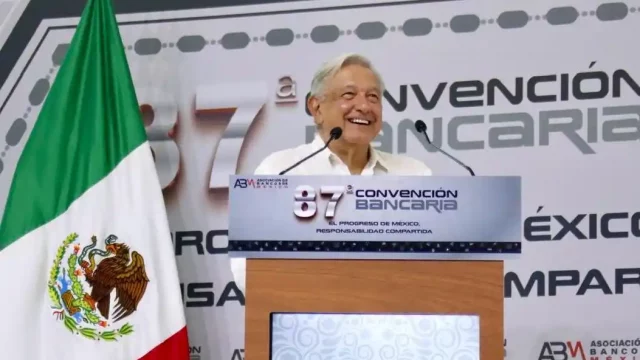

La desalentadora tarea de Fick ahora es cambiar el enfoque de su empresa hacia un mercado mucho más amplio de productos de defensa comercial, y en el proceso despojarse de su reputación del Blackwater del hacking. El CEO, de 36 años, ex capitán de un equipo de reconocimiento de élite de los marines que sirvió en Irak y Afganistán antes de desarrollar lo que él describe como una aversión personal por la violencia, alude a una motivación para el cambio más allá del lucro. Una nube ética aún se cierne sobre Endgame por sus antecedentes en el debilitamiento de la seguridad del Internet.

El primer movimiento de Fick: sacar a Endgame del terreno de los zero-day exploits. “El negocio de explotar es uno de mala muerte”, dice Fick, sentado en un café cerca de la oficina anodina de Endgame en Arlington, Virginia, a la que nunca antes se ha permitido el acceso a un reportero. “Si vamos a construir una empresa de seguridad de primer nivel tenemos que hacer las cosas de manera diferente… Ésta es una de esas felices circunstancias donde la realidad empresarial, las preocupaciones de reputación y mis sentimientos personales están alineados.”

La compañía ahora se anuncia como una empresa de análisis de Big Data, vende software de “inteligencia de vulnerabilidades” que alerta a los clientes sobre riesgos digitales. Sus herramientas reúnen información de fuentes que van desde programas antivirus del cliente y el sistema de detección de intrusos hasta sus recursos humanos y los datos de seguridad física, después compara esa información con las bases de datos de malware e IPs en la lista negra de Endgame. Integrando esos datos en una elegante interfaz de usuario, el software muestra cualquier anomalía que pudiera representar una amenaza para la seguridad, ya sea una computadora secuestrada que envía código fuente a Pakistán o un empleado de TI ingresando al sistema a medianoche para imprimir documentos confidenciales del departamento de finanzas.

La nueva dirección empresarial de Endgame ayudó a la compañía a levantar una segunda ronda de financiamiento el año pasado, liderada por Paladin Capital (un fondo enfocado a invertir en temas de seguridad nacional), con lo que la inversión total suma 60 millones de dólares (mdd) después de las inversiones anteriores de Bessemer Venture Partners, Kleiner Perkins Caufield & Byers y otros. Según los cálculos de Forbes, la compañía tuvo ingresos por 20 mdd en 2013; Fick aspira a duplicar esa cifra en 2014 y darle la vuelta a las ventas para que en los dos años siguientes su principal cliente sea el sector privado.

Pero la cara amable de Fick no cuenta la historia completa de Endgame. Su consejo de administración sigue incluyendo ea ex jefe de la NSA Kenneth Minihan, y está presidido por Christopher Darby, director de la firma de riesgo respaldado por la CIA In-Q-Tel. Aunque Fick dice que Endgame ya no vende exploits, la empresa no niega que aún vende herramientas para el gobierno federal que pueden utilizarse para la piratería. Después de todo, la misma “inteligencia de vulnerabilidad” que encuentra grietas en la red de un cliente también puede utilizarse para descubrirlas en un objetivo de vigilancia.

Un caso en cuestión: por dentro, la oficina de Endgame es como la de cualquier otra startup, tiene una mesa de pingpong y una consola de videojuegos cubierta de DVDs con temática de hackers, un ingeniero me muestra un viejo producto cuyo nombre-código es Bonesaw. (“Estamos tratando de ponerles nombres menos “interesantes”, bromea el director de Estrategia Niloofar Howe.) Bonesaw obtiene datos de Internet para mostrar qué software corre en las máquinas de todo el mundo, como un Google Maps para hackers. Con unos pocos clics el usuario puede entrar en un equipo y ver sus vulnerabilidades, junto con una lista de las técnicas disponibles públicamente para entrar ilegalmente en él.

Fick no nos dirá lo que los clientes gubernamentales de Endgame podrían hacer con esa herramienta. De hecho, no va a comentar nada sobre los detalles de los asuntos con el gobierno de Endgame, citando acuerdos de confidencialidad. En un año en el que la NSA ha sido acusada de espionaje fuera de control, la falta de transparencia deja a los críticos suponiendo lo peor.

“A mí me suena como que están tratando de disfrazar a un monstruo”, dice James Bamford, autor de tres libros sobre la NSA y un fuerte crítico de las prácticas de Endgame. “Si dices que estás en el camino correcto, pero no dices qué estás haciendo, no hay congruencia.”

Sin embargo, los críticos no pueden negar que el Endgame de Fick es diferente del que heredó de su predecesor Chris Rouland. A finales de 1980, Rouland probó las mieles de la irrupción cuando como un hacker joven debajo del nombre Mr. Fusion antes de poner sus habilidades bajo las órdenes de los federales. Con el tiempo se convirtió en el director de tecnología de Internet Security Systems (ISS) y sacó a Endgame de la compañía en 2008 después de que ISS fue adquirida por IBM por 1,300 mdd. Bajo Rouland, la empresa ofreció un amplio paquete de exploits de día cero por 2.5 mdd al año, haciendo alarde de objetivos potenciales, incluyendo refinerías petroleras en Rusia y el Ministerio venezolano de Defensa, y prometiendo “cero divulgación de vulnerabilidades descubiertas” para que los fabricantes de software no pudieran parchar sus debilidades. “No quiero volver a ver nuestro nombre en un comunicado de prensa”, escribió Rouland a un colega a principios de 2010.

Ese negocio clandestino salió a la luz cuando el grupo de hackers Anonymous irrumpió en el sistema del socio de Endgame, HBGary Federal, y publicado miles de mensajes de correo electrónico de la compañía, incluyendo la propuesta de HBGary Federal para atacar a los donantes y simpatizantes de WikiLeaks en nombre de Bank of America. Mientras que otras empresas asociadas con la empresa hackeada se disculparon, Endgame se hizo aún más reservado, sacando su sitio de línea y desechando sus ofertas comerciales tempranas. “La opacidad fue el enfoque equivocado”, dice Fick. “Si no cuentas tu versión de la historia, la gente la cuenta por ti.”

Fick, quien trabajó en Bessemer Venture Partners y un think tank con sede en Washington después de su paso por el ejécito, fue contratado por el directorio de Endgame para cambiar esa historia. Ted Schlein, de Kleiner Perkins, dice que quedó impresionado con la determinación militar de Fick. “Veo cosas en él como un CEO novato que suelo ver en alguien que ha ocupado ese puesto dos o tres veces”, dice Schlein.

Fick dice que de inmediato vetó la promoción de los zero-day exploits y comenzó a contratar a ejecutivos con experiencia en software comercial. Consideró el cambio de nombre de la empresa, pero decidió que tiene un enorme valor de marca. “El nombre es genial”, dice Fick.

Endgame nunca se ha disculpado por su historia, y Fick se niega a empezar con esa tradición. “¿Pedir disculpas por qué?”, Se pregunta. Y reconoce que la reputación de Endgame le da una ventaja de reclutamiento que no piensa abandonar. “Los chicos que son realmente buenos en la investigación de vulnerabilidades no quieren ir a jugar al parque y hacer pruebas de penetración. Quieren hacerlo de verdad.”

Exactamente qué implica “hacerlo de verdad”, Fick no lo dirá. Se muestra visiblemente incómodo esquivando preguntas, y cita su preferencia por la transparencia. En sus días como teniente de marina dirigiendo a uno de los primeros pelotones en invadir Irak, incluso permitió que un reportero de Rolling Stone dejara los dispositivos de grabación en los Humvees de sus tropas. Esas grabaciones se convirtieron en el material fuente para el libro y la serie de televisión de HBO Generation Kill, en la que el personaje de Fick juega un papel central. “La gente tiene derecho a saber lo que está pasando”, dice sobre su decisión de arrojar luz sobre el trabajo de los militares. “Una sociedad que está conectada con sus guerras irá a la guerra con menos frecuencia y estará comprometida a ganar cuando lo haga.”

Lo mismo podría decirse de la guerra cibernética y las compañías que la permiten. Hasta que Fick saque de las sombras la parte más oscura de los negocios de Endgame, su historia como hacker tendrá un hueco imposible de llenar.