- Requerir un código PIN cuando se accede a aplicaciones comerciales, pero no cuando se utilizan aplicaciones personales. Incluso si usted utiliza un código PIN personal, es probable que sea más corto que los que requiere TI para proteger bienes corporativos.

- Desactivar la cámara y otras funciones sólo cuando usted utiliza aplicaciones comerciales, y permitirle activarlas siempre que no esté utilizando datos corporativos.

Un enfoque realista de la experiencia BYOD

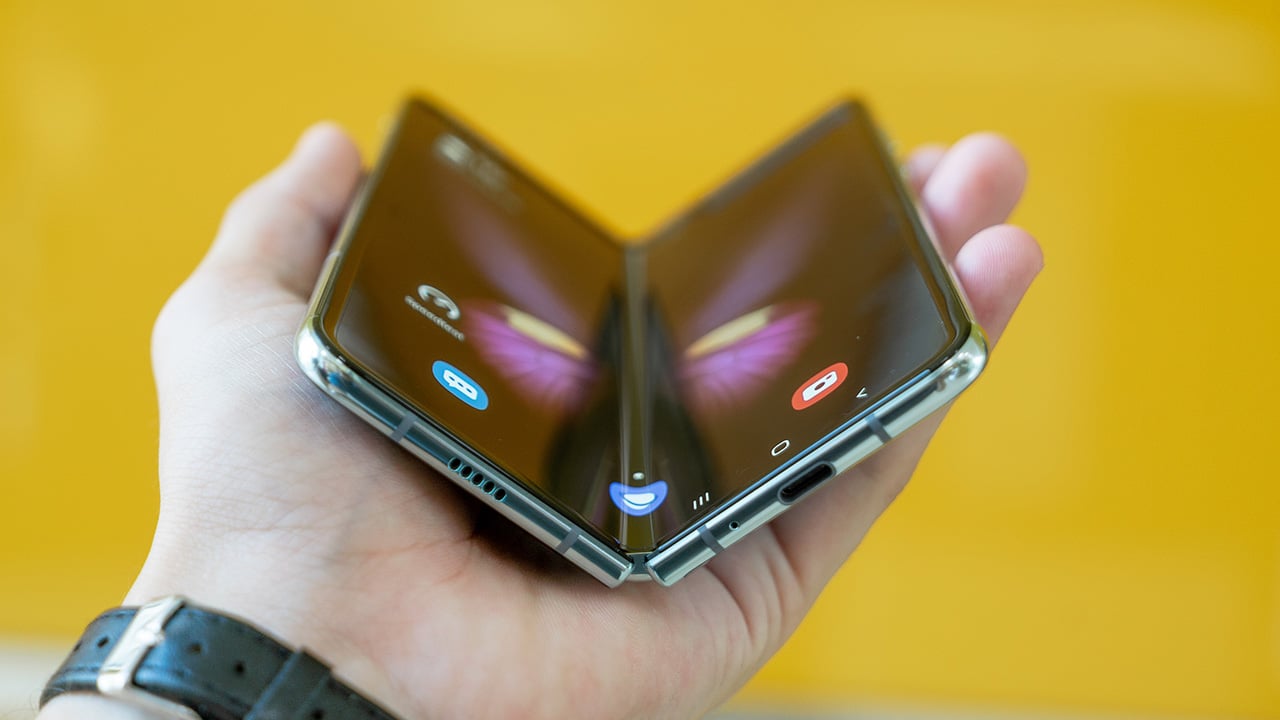

Cada vez más empresas implementan la modalidad BYOD (trae tu propio dispositivo), y existen varias opciones para implementarla, pero ¿cuál es la mejor?

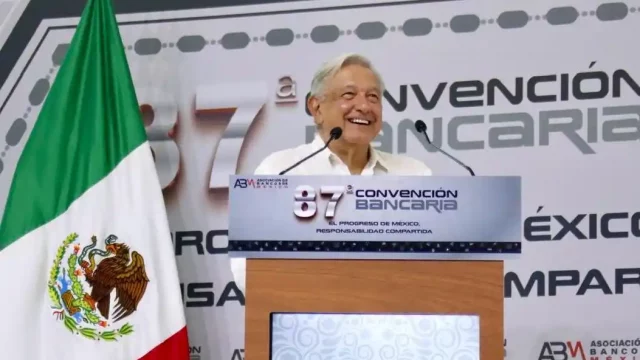

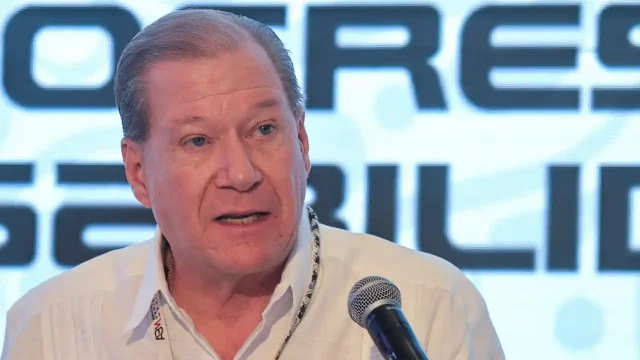

Por Ricardo Alem

Si su lugar de trabajo todavía no cuenta con un programa BYOD (traiga su propio dispositivo, por sus siglas en inglés), es probable que pronto lo tenga. Según Gartner, “50% de las empresas tienen planes de implementar la modalidad BYOD para 2017, y así eliminar la opción de dispositivos proporcionados por la empresa[1]”. Cada vez más empresas reconocen que sus empleados son capaces de tomar sus propias decisiones sobre la tecnología que utilizan.

Pero antes de lanzarse precipitadamente a implementar este programa, tenga en cuenta algunas consideraciones que lo ayudarán a establecer la combinación adecuada de preferencia personal y funcionalidad para el lugar de trabajo.

Existen varias maneras de implementar BYOD en una empresa, con distintos niveles y tipos de control de los dispositivos móviles de los empleados. Por eso es importante comprender cuánto control le dará al departamento de TI de su dispositivo y qué contenidos personales posee.

La opción sencilla (y a veces molesta) de BYOD

Para TI, la manera más sencilla de ofrecer BYOD es simplemente hacer que el servidor de correo electrónico Microsoft Exchange de la compañía esté disponible para cualquier usuario en cualquier dispositivo que desee utilizar. Si bien es rápido y fácil, muchos usuarios no están al tanto de las funciones que se habilitan al conectarse a ese servidor. Utilizando las políticas disponibles en Microsoft Exchange, TI podría desactivar su cámara, requerirle que ingrese un código PIN cada vez que use el dispositivo, o incluso restablecer las configuraciones de fábrica de su dispositivo, y así borrar todos los contenidos, incluyendo correos electrónicos, contactos, fotos, música y aplicaciones de carácter personal.

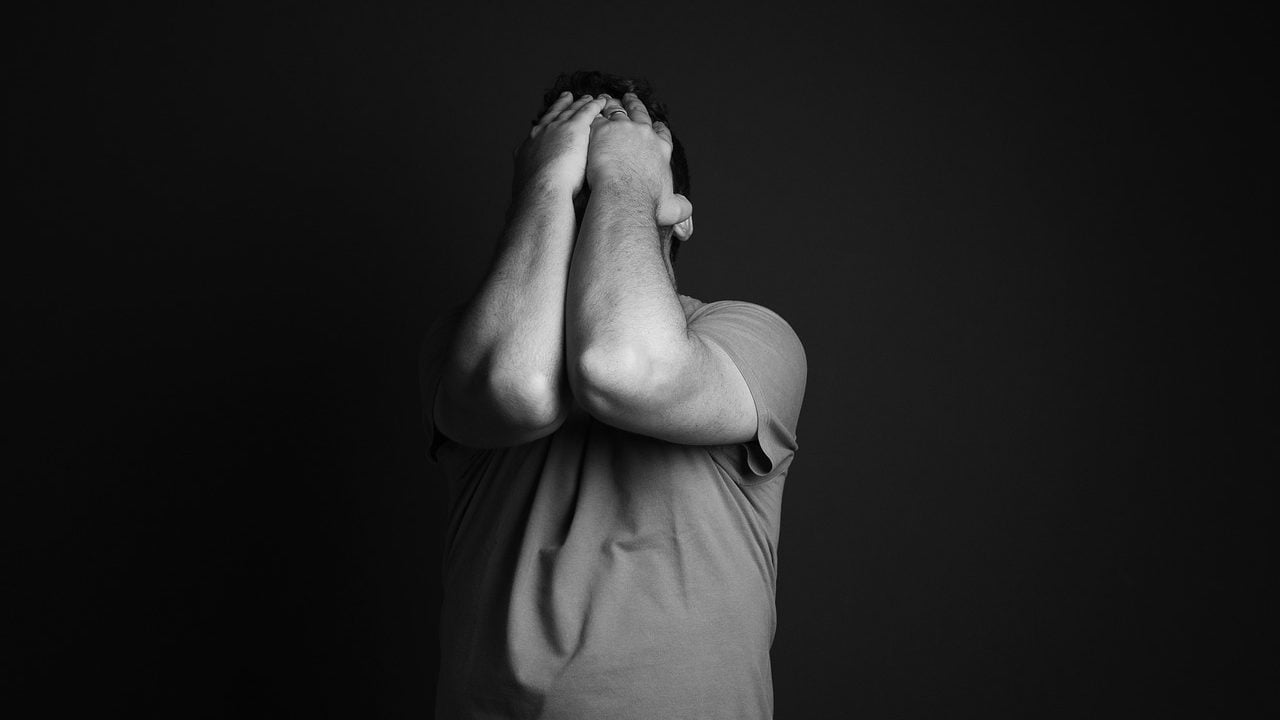

TI probablemente no haría nada de esto sin un buen motivo, pero eso no sirve de consuelo si usted acaba de perder las fotos de la fiesta de cumpleaños de su hija.

Administración del dispositivo: le conviene al usuario y también a TI

Muchas empresas comienzan con el enfoque primitivo descrito arriba, pero pronto perciben sus limitaciones y optan por la administración de dispositivos móviles (MDM, por su sigla en inglés), una forma más sofisticada e inteligente de implementar BYOD. En este escenario, TI le dice al usuario que descargue una aplicación de registro de una de las principales tiendas de aplicaciones —AppStore de Apple, Google Play Store— y que complete el proceso para registrar el dispositivo en la solución MDM. Este proceso habilita varias funciones y le permite a TI configurar el dispositivo en forma remota para que la experiencia BYOD le resulte más fácil al usuario.

Los sistemas MDM también le permiten a TI aplicar restricciones a su dispositivo similares a las del enfoque anterior. TI también puede realizar verificaciones para garantizar que su dispositivo no haya sido alterado, lo que podría transformarlo en menos seguro para contenidos corporativos. Muchas veces, esas verificaciones de cumplimiento se activan automáticamente cuando usted se traslada con el dispositivo a una distancia determinada; por eso debe mantener activados los servicios de localización en todo momento mientras utiliza el dispositivo. Todo esto apunta a aumentar la seguridad y la protección, y si bien es un pequeño precio a pagar por la libertad de usar su propio dispositivo, también implica un consumo más rápido de la batería; por eso tenga a mano su cargador.

Administración de aplicaciones: seguridad quirúrgica para BYOD

La administración de aplicaciones móviles (MAM, por su sigla en inglés) es un enfoque cada vez más popular para implementar BYOD, ya sea solo o en combinación con MDM. Con el enfoque MAM, las configuraciones y las restricciones establecidas por la empresa pueden administrarse por separado para cada aplicación, en lugar de hacerlo en forma integral para todo el dispositivo. Por ejemplo, TI puede: