Silent Circle, la plataforma ágil, flexible y segura para empresas y organizaciones

Las empresas y personas deben saber a quién ofrecerles el cuidado de su activo más valioso, la información.

¿Qué tan fácil es hackear un Smartphone?

Para entender qué tan seguro es un dispositivo móvil es necesario pensar en términos de negocio. Un sistema operativo se...

En internet lo gratis vale caro

Se debe ser conscientes de cuáles son los permisos que se le otorgan a una aplicación cuando se descarga y si son cohere...

La seguridad como valor agregado de la mesa de dirección

Desarrollar una estrategia robusta y ágil de seguridad es una necesidad crítica para cualquier organización o compañía,...

Espionaje de llamadas e información como arma política

Un atacante normalmente lleva a cabo largos períodos de preparación y obtención de información, todo ello con los objeti...

5 consejos de seguridad digital para las compañías

En la actualidad, la frontera entre lo “online” y “offline” no existe. Todo lo que hacemos en el mundo físico genera una...

Las redes sociales como anzuelo para los grupos extremistas

Las redes sociales son una herramienta de comunicación para unir personas, ya sea tanto a nivel personal, como profesion...

El BYOD como la puerta de entrada al cibercrimen y al espionaje

Vivimos en la sociedad del conocimiento, donde la información y la movilidad son la base. Por eso, esta agilidad necesar...

Silent Circle, la plataforma ágil, flexible y segura para empresas y organizaciones

Las empresas y personas deben saber a quién ofrecerles el cuidado de su activo más valioso, la información.

El sector energético es el objetivo principal de los cibercriminales

Según el estudio Tripwire 2016 Energy Survey, presentado por la empresa de ciberseguridad Tripwire, el 82% de los encues...

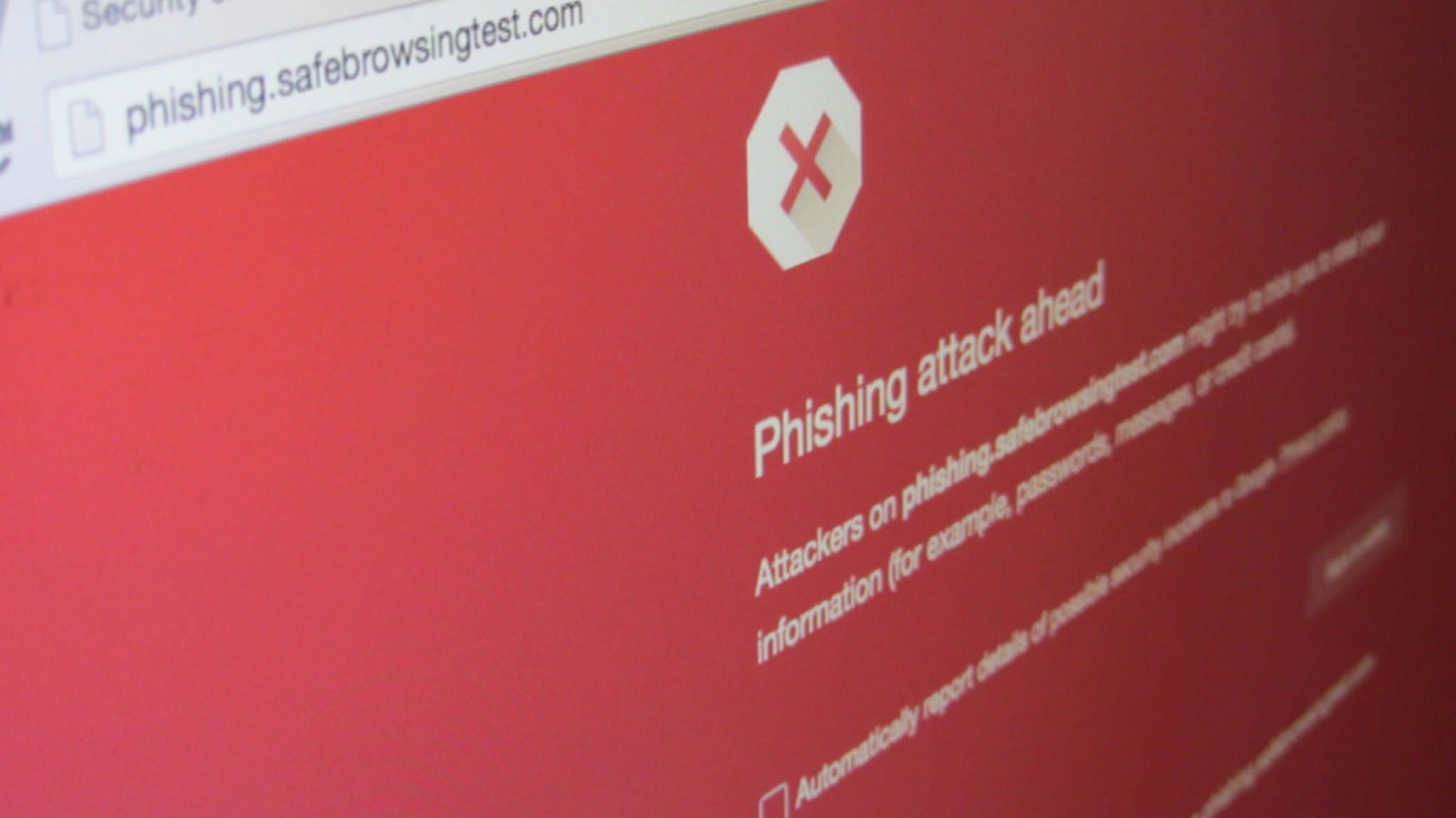

Claves para detectar y evitar el phishing

El phishing es una de las trampas principales que utilizan los cibercriminales para obtener información crítica de los u...

El poder de la privacidad digital para las empresas

La privacidad es el ámbito de vida privada que se tiene derecho a proteger de cualquier intromisión, así lo define la Re...

Lecciones de los ataques a los vendors de seguridad

En el último tiempo entre las víctimas de ataques informáticos ha llamado la atención que han aparecido fabricantes de s...

El big data como la amenaza principal a la privacidad

Vivimos en un mundo donde casi cualquier dispositivo, aplicación, tarjeta o página web que se visita, entre otras situac...