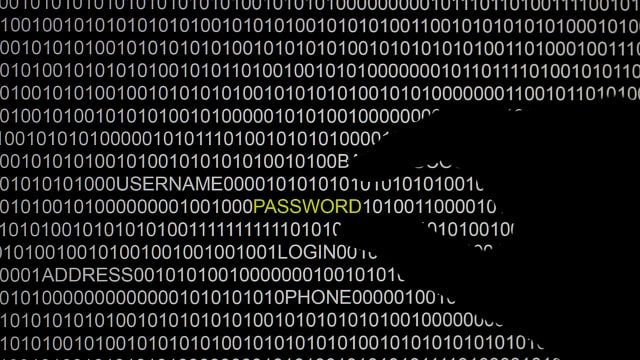

- El “phishing” común que se presenta en forma de un correo electrónico/ chat que aparenta ser una comunicación oficial de una empresa. En él se pide que reveles información confidencial. También puede contener links a páginas apócrifas o software espía.

- El “spear phishing” (pesca con lanza), es muy similar al primero, pero la comunicación que recibe la víctima llega personalizada. En este caso, los delincuentes obtuvieron información de la víctima antes de enviar la comunicación electrónica, incrementando las posibilidades de que caiga en la trampa.

- El “clone phishing” toma un correo legítimo de una empresa y lo manipula cambiando o sobreponiendo imágenes, textos y ligas que llevarán a la potencial víctima a sitios falsos o clonados. En muchos casos de “phishing”, la dirección de donde se envía la comunicación parece ser legítima, pero se encuentra maquillada.

- El “whaling”; es un “phishing” que va dirigido a individuos planeados y específicos; en su mayoría altos ejecutivos o personas con un perfil público relevante.

Identifica los diferentes tipos de phishing

Todos estamos expuestos al robo de datos, ya sea por descuidar nuestra información en el mundo físico o en el virtual. Cuídate identificando las técnicas que usan los criminales.

La era digital avanza y cada vez somos más dependientes de nuestras computadoras y celulares.

A través de estos dispositivos podemos conectarnos al mundo de la Internet, tener acceso a nuestro email, a nuestras cuentas, a redes sociales, etc., pero también nos exponemos a ser víctimas de los cibercriminales.

Existe una amplia variedad de técnicas para intentar robarte tu información; uno de los más comunes es el “phishing”, proveniente del verbo inglés “to fish”, que significa “pescar”.

¿Qué pescan los delincuentes? Nuestros datos personales y nuestra información confidencial.

Actualmente existen cuatro tipos de “phishing”.