Por Fabian Schmidt

DW.- En Alemania, piratas informáticos robaron y publicaron en Twitter los datos personales de decenas de políticos y personajes de las artes y los medios. No sabemos cómo lo lograron, pero aquí están las siguientes debilidades más frecuentes de los usuarios.

El mayor obstáculo que los administradores y usuarios pueden ponerle a un pirata informático es almacenar menos datos y asegurarlos de verdad. Sin embargo, esto no es tan fácil de implementar en la mayoría de las empresas y oficinas estatales.

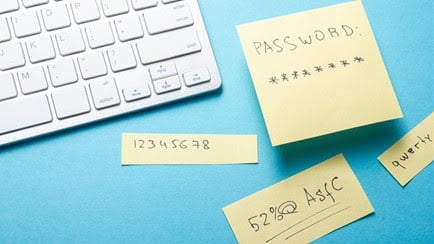

1. Contraseñas inseguras o guardadas en partes no confiables

Son seguras las contraseñas que funcionan con números y caracteres especiales, así como con la combinación de letras mayúsculas y minúsculas. Y las contraseñas se deben cambiar de forma regular. No las escriba en un papel que luego deja a la vista. Quien usa una cámara web, podría publicar directamente su contraseña en Twitter.

Confidencias | Israelí CSG cuidará a empresas mexicanas de los hackers

2. Usar las mismas contraseñas para diferentes propósitos

Si un empleado de una agencia gubernamental también usa su contraseña oficial para el sitio web de su club deportivo o de pasatiempos, se la hace muy fácil a los piratas informáticos.

3. Una contraseña para todo el grupo, almacenada en un sitio central

Muchos colegas a menudo usan una contraseña juntos, para una aplicación de software específica, por ejemplo. Dichas contraseñas son, a menudo, almacenadas en algún lugar de un servidor, de modo que todos los que las necesiten tengan acceso a ellas. Pero si un hacker con la identidad de un simple usuario, que no tiene derechos de administrador, logra penetrar el sistema, puede acceder fácilmente a las contraseñas.

4. Phishing y Spearphishing

Un primer ataque clásico se realiza con un correo electrónico de phishing. Dichos correos electrónicos incitan a los usuarios a abrir un archivo adjunto o hacer clic en un enlace de Internet, que luego carga y activa un programa malicioso en la computadora. Muchos correos electrónicos de suplantación de identidad (phishing) aparecen como correos electrónicos no deseados en las casillas de correo electrónico y son fácilmente reconocibles como tales.

Identifica los diferentes tipos de phishing

La “pesca submarina” o “spearphishing” es la forma más sofisticada de phishing. El atacante selecciona deliberadamente a su objetivo y le envía un correo electrónico que parece legítimo. El destinatario por lo tanto lo abrirá con alta probabilidad. El malware puede esconderse en una carta al departamento de personal o en una factura al de compras. Por lo general, requiere un buen conocimiento de las personas y los idiomas. El correo electrónico del remitente y la apariencia completa son falsificados hábilmente para ser creíbles.

5. Administradores descuidados

¡El conocimiento es poder! Los atacantes con alto grado de especialización intentar obtener derechos de administrador. Así pueden dominar todo el sistema. Una vez que se ha colado en la identidad de un usuario, puede leer la guía telefónica interna de la compañía. Así es como descubren quién es el responsable de la administración del sistema. Luego, investigan en Facebook u otras redes sociales para descubrir los pasatiempos y preferencias. De esta forma, el atacante también conoce los nombres de amigos y conocidos, compañeros de trabajo, citas, etcétera. Luego realiza un ataque personalizado para dar la impresión de que es un “insider”. Y si usted recibe un correo de un buen amigo, abre el archivo adjunto. Ahí ya es tarde.

Así han robado datos, información y millones de dólares los hackers este 2018

6. Ataque del “día cero”: agujeros de seguridad que se tapan muy tarde

Hasta a los administradores más diligentes pueden demorar meses en detectar y cerrar un agujero y repararlo (patches). Actúe antes de que todos los usuarios puedan actualizar su software. Los llamados “ataques en el día cero”, como el del 2018 con el malware de extorsión “WannaCry”, paralizaron varias computadoras, aunque ya existía un parche. Muchos administradores actuaron demasiado tarde.

7. Software mal instalado

La presión de tiempo y los costos llevan a los más duchos técnicos a configurar un servidor, olvidando cambiar una contraseña de acceso estandarizada como “1234”, “qwerty” o “admin”.

La IA y software que están acabando con el email

8. Servidores de correo que revelan demasiada información

Los servidores de correo seguro o bien no responden en absoluto o responden a las solicitudes erróneas del exterior. La razón: los atacantes pueden obtener información valiosa a través de un sistema informático enviando correos con una identificación falsa a un dominio específico. Si el servidor de correo envía un mensaje de error detallado que indica el camino que ha recorrido el correo electrónico, así como la versión correspondiente del software del servidor, el atacante sabe exactamente cómo proceder.

9. Sin sistema de espacios restringidos

La mayoría de los sistemas operativos y navegadores web de hoy en día se construyen como entornos limitados: si un ataque tiene éxito, primero queda atrapado en la parte del software en que apareció por primera vez. Una administración estricta de usuarios es vital. Por lo tanto, el malware solo puede destruir las áreas a las que el usuario respectivo tiene acceso. Sin embargo, si muchos usuarios tienen demasiados derechos, el software malicioso se esparce rápidamente por todos los espacios, como el fuego en un edificio sin puertas blindadas.

Ataques de malware pueden costarle hasta 2.5 mdd a las empresas

10. Software no actualizado

No solo el software del sistema operativo, sino todas las aplicaciones deben estar siempre actualizados. Por cierto, el software antivirus sigue siendo importante, pero su importancia ahora está detrás de los componentes básicos de la seguridad del software, que reaccionan por sí mismos ante una actividad sospechosa. Si un virus o un troyano atraviesa la barrera, un buen software lo reconoce a más tardar cuando comienza a hacer algo que no debería.

Este contenido se publicó originalmente en DW.COM y puedes ver esa nota haciendo click en el logo: