El espionaje entre los gobiernos siempre ha existido. El valor de la información ha sido reconocido desde los inicios de la historia con las primeras monarquías. Por esto, hablar de espionaje entre gobiernos no es ninguna novedad.

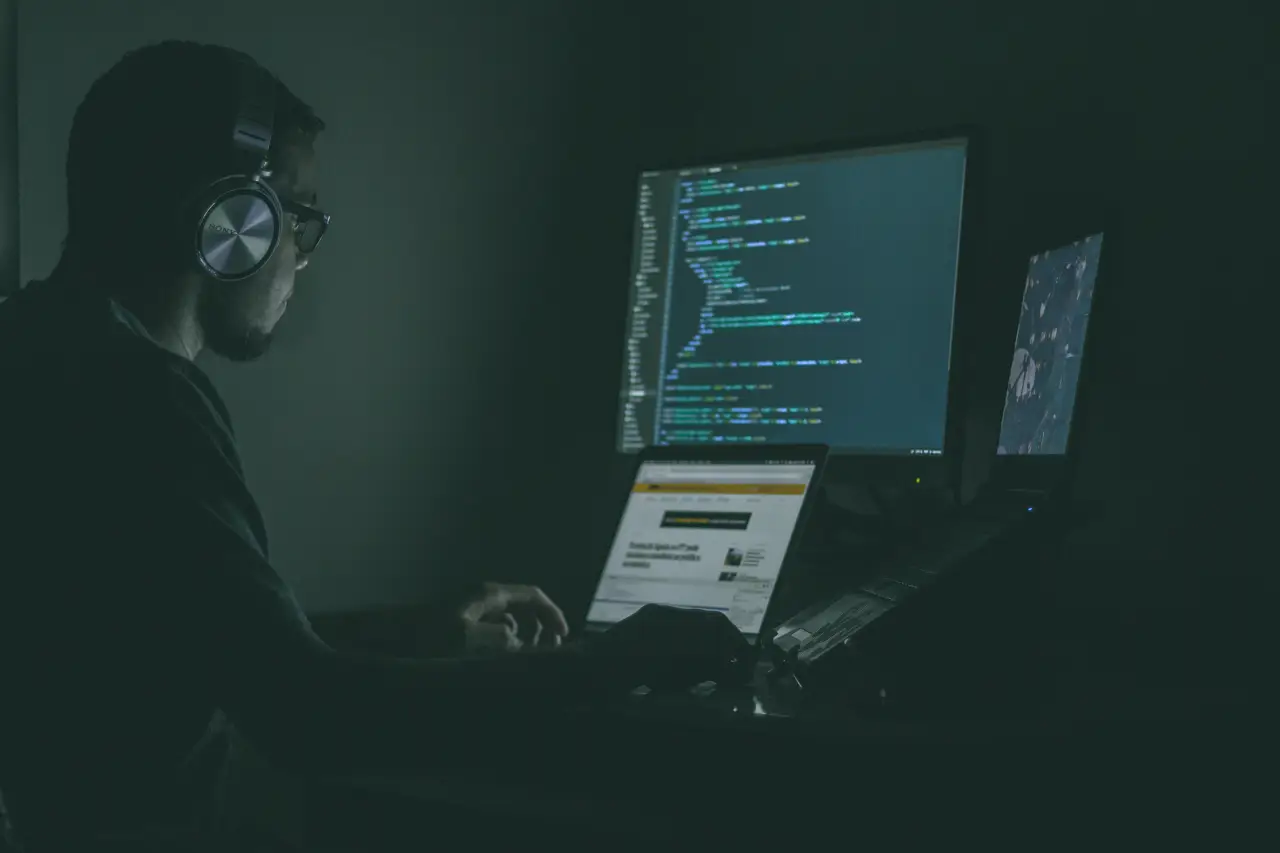

“Los países se llevan espiando unos a los otros hace muchos siglos y es algo que ha ido evolucionando. Ahora va de la mano con las nuevas tecnologías y no es nada extraño que los países se espíen entre ellos. El tema de los espías ha quedado viejo, ahora todo es cibernético con equipos de hackers desde sus países. Es un hecho que estamos en una época de ciberguerra. Una de las mayores inversiones que hacen los gobiernos es en ciberdefensa, pero como también para ciberataques”, explica Javier Agüera, Chief Scientist Devices de Silent Circle.

En este sentido, el experto en seguridad y privacidad digital recuerda que el ataque a Sony fue patrocinado por un Estado. Esto plantea un nuevo escenario para atacar la economía de un país. “La capacidad de destrucción que tiene acabar con las cuatro o cinco empresas más poderosas de un país puede causar un daño mucho mayor que la de mandar un misil. Porque si acabas con las diez empresas top del NASDAQ dejas un agujero importante en la economía, probablemente mucho mayor que la que si inicias una guerra. Entonces, lamentablemente, la relación costo-beneficio está a favor de aumentar la inversión en guerra cibernética y ya está ocurriendo”, agrega. Esta situación ha llevado a que diferentes países ya tengan su rama de defensa y ataque cibernético dentro de sus ejércitos.

Cabe recordar los ejemplos que salieron a la luz donde se supo que la Agencia de Seguridad Nacional (NSA por sus siglas en inglés) de Estados Unidos espió, entre otros, a los últimos tres presidentes franceses (Jacques Chirac, Nicolas Sarkozy y François Hollande), a la Presidente de Brasil Dilma Rousseff, y posiblemente el caso más recordado, el dispositivo móvil de la canciller alemana Angela Merkel. Sin embargo cabe recordar que EEUU no ha sido el único gobierno en espiar a otro, sino que esto es un juego que va en múltiples direcciones con diferentes alianzas.

A nivel nacional, durante la última temporada electoral (mayo 2015), hubo nueve casos de filtraciones de llamadas telefónicas hechas a organismos, contratistas del gobierno y candidatos de los principales partidos políticos. Esto puso en apuros severos a los contendientes. Algunos de los casos que salieron a la luz fueron el de Lorenzo Córdoba INE, OHL y el Estado de México, lo que generó pérdidas millonarias en sus acciones, candidatos de Guerrero, Nuevo Léon, Baja California y Sonora.

“En un marco de guerra cibernética, el tiempo opera con reglas diferentes a las que plantea la física tradicional. Mientras que los ataques cibernéticos aparentemente se mueven a velocidad digital, en la práctica puede tomar meses o años para planificarlos, organizarlos, dirigirlos, y ser finalmente detectado. Un atacante normalmente lleva a cabo largos períodos de preparación y obtención de información, todo ello con los objetivos de ganar y mantener la entrada sobre infraestructura crítica de un país. De hecho, el tiempo medio que tarda una víctima para detectar que han sido infringidos sus sistemas es 205 días. En la escala evolutiva de la guerra, hemos regresado a la guerra fría, y la disuasión es el mayor poder que una Nación puede ejercer frente a las múltiples amenazas a las que está expuesta”, explica Marcelo Lozano, Analista de Seguridad y Consultor.

De esta forma el espionaje ha ido evolucionando a la par de las tecnologías. Donde nuevamente el dispositivo móvil de las personas se ha vuelto un objetivo de ataque. Hoy en día la información que cargamos en nuestro Smartphone es mucho más importante y sensible que la almacenada en una computadora de escritorio o laptop. Por esto los departamentos de seguridad informática deben empezar a presar atención a este punto en especial.

Aquí es donde contar con un dispositivo móvil diseñado especialmente para proteger la privacidad y seguridad digital se vuelve clave. Es por esto que el Blackphone 2 se transforma en una herramienta clave para los gobiernos. Ya que cuenta con un sistema operativo que aborda las nociones de seguridad y privacidad de la información sensible.

El Silent OS es un sistema operativo, basado en Android, que para empezar le permite al usuario configurar la privacidad de su información, además de optimizar los recursos que consume para no afectar su rendimiento. Posee una interfaz intuitiva al usuario por lo que es muy amigable y fácil de configurar.

Gracias a su Security Center, se da la posibilidad de configurar, por un lado los permisos de privacidad de cada aplicación que se instala. De esta forma se evita fuga de información sensible por lo que se instale en el Smartphone, y por otro lado, permite la configuración de perfiles independientes para aislar la información y aplicaciones que se instalen en cada uno. El beneficio de esta función es que si alguno de los perfiles se ve afectado, el resto de la información que está en los otros, no se verá afectada.

Por otro lado, permite la geolocalización, el borrado, reinicio y hasta bloqueo del teléfono de forma remota en caso de robo o extravío. Con el Silent Phone, una aplicación para realizar llamadas IP o intercambiar archivos de forma cifrada. Así, el usuario puede realizar llamadas de voz, envío de mensajes de voz, audio, audiovisual o transferir archivos (hasta 1GB) totalmente seguro que su conversación no será espiada. Y con el Smarter Wifi, se garantiza no ser víctima de un ataque o espionaje por dejar la función del Wifi prendida, ya que para empezar; la aplicación crea una lista blanca de conexiones a las cuales conectarse y en caso que el teléfono no esté conectado a ninguna red Wifi, el dispositivo apaga esta función.