- Inteligencia en tiempo real. Las organizaciones deben utilizar los controles de seguridad que tienen inteligencia en tiempo real para identificar los sitios de un día y bloquear el acceso a aquellos que son maliciosos. Una simple lista negra de los sitios maliciosos conocidos será suficiente, ya que los sitios de un día están diseñados específicamente para frustrar tales enfoques estáticos.

- Los niveles de riesgo de amenaza. Tener soluciones en el lugar que contextualmente pueden evaluar y asignar un valor de riesgo sobre la base de una serie de factores es crucial para el establecimiento de políticas que puedan ayudar a automatizar las defensas y los incidentes que priorizan. Las soluciones de seguridad deben entender el contexto en torno de los dominios y las direcciones IP, incluyendo la popularidad del sitio, enlaces a otros sitios, el número de otros sitios alojados en la misma dirección IP y las calificaciones de estos sitios. La inteligencia simple basada en direcciones URL y direcciones IP ofrece ya muy poco valor.

- Línea de base de nombres de host. El descubrimiento del patrón puede ayudar a crear una línea de base de nombres de host transitorios. Una vez que se descubre esta línea de base, la detección de una anomalía con tal información puede constituir un compromiso potencial que lleva a las alertas y otras acciones de mitigación de amenazas.

- Controles de políticas granulares.Los controles de seguridad deben permitir la creación de políticas detalladas basadas en la inteligencia en tiempo real, los niveles de riesgo y las bases de referencia de nombre de host para ayudar a automatizar las defensas y fortalecer las posturas de seguridad.

La cara oculta de Internet

En la profundidad de Internet se oculta una gran cantidad de información potencialmente peligrosa.

Entrar a Internet es navegar por un mundo lleno de información de diversa índole, pero en lo más profundo de sus entrañas se encuentra un lado oscuro que lamentablemente está siendo utilizado con fines delictivos. ¿En alguna ocasión has escuchado hablar de la Deep Web o Internet profunda o Internet invisible?

A diario utilizamos nuestro buscador preferido, llámese Google, Yahoo!, Bing, entre muchos otros, para localizar determinado tema de interés, una actividad muy común que llevamos a cabo en la denominada Surface Web o Internet superficial. Se le conoce así a la porción de Internet que es indexada por las arañas de los motores de búsqueda; éstos van recorriendo las páginas web, almacenando información que contienen y buscando enlaces a otros sitios web para seguir actualizando sus bases de datos.

A manera de analogía, la punta de un iceberg estaría representada por esta red que a diario navegamos, la cual –de acuerdo con especialistas– es representada por tan sólo un 4%. Entonces, ¿qué hay en el 96% restante de la web? Precisamente se encuentra todo el contenido que es prohibido e ilegal.

A esto se le ha llamado Internet profunda, porque allí se alojan todas las páginas y sitios a los que no se puede acceder mediante motores de búsqueda, ya que están protegidos con contraseñas. Aunque no existe un dato exacto, se calcula que su tamaño es 1,000 o 2,000 veces más que la Internet superficial, y un estudio de la Universidad de California en Berkeley estima que debe tener unos 91,000 terabytes.

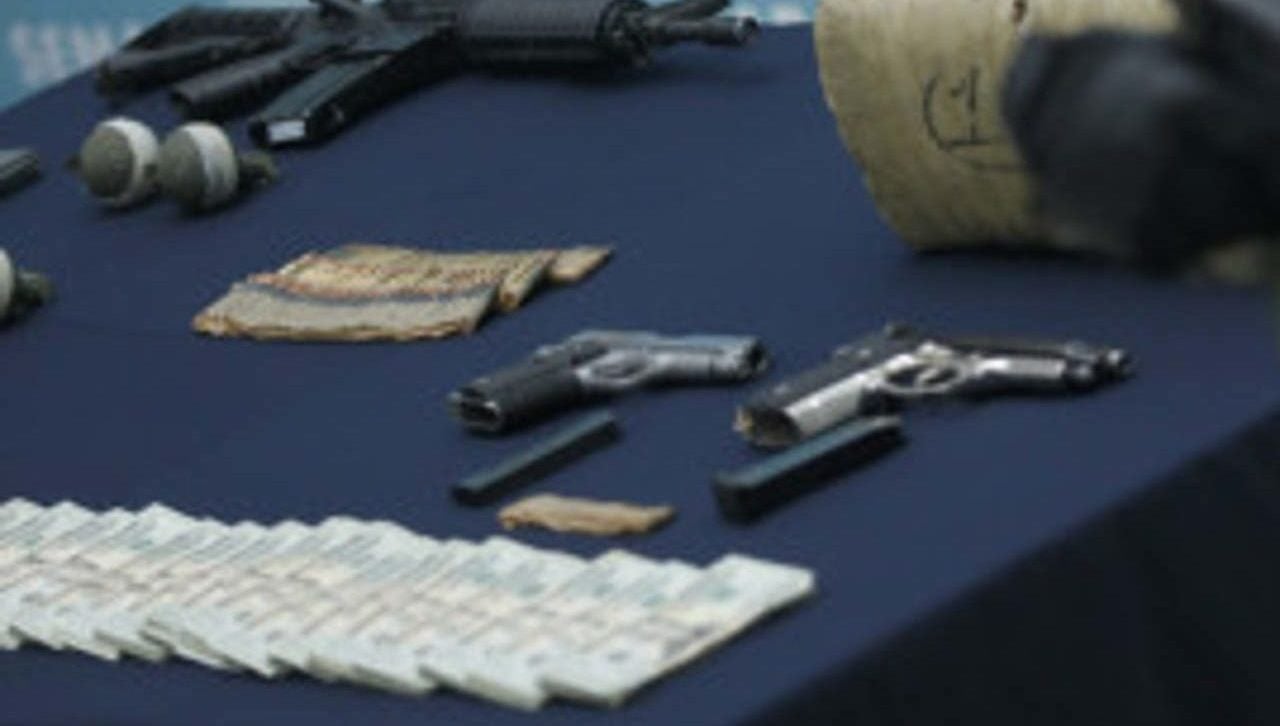

Si entras a esta Internet profunda debes saber que encontrarás desde temas técnicos o científicos, teorías de la conspiración y documentos secretos filtrados, hasta técnicas detalladas de hackers y crackers, así como manuales de fabricación de explosivos. También se comercializan armas de fuego y drogas. Además hallarás videos de contenidos perversos como pedofilia y canibalismo.

A tener en cuenta

Uno de los componentes de la Internet oculta son sitios web que sólo existen por un periodo corto de tiempo. El equipo de Blue Coat Security Labs ha estudiado la naturaleza de los nombres de host que componen la web para determinar qué tan efímeros son realmente. Durante esta investigación fueron analizados más de 660 millones de nombres de host únicos (URL, subdominios y subsitios) o un nombre de host para cada 10.6 personas en el mundo, y encontró que 71% o 470 millones de todos los nombres de host analizados durante un periodo de 90 días sólo aparecieron durante 24 horas.

Estos sitios transitorios son un componente crítico de la infraestructura de apoyo de ataque en volumen; de los 50 sitios de un solo día más visitados, 22% de los dominios se encontró que tenían contenido malicioso. Por ello, si llegas a sumergirte en las profundidades de la Internet invisible, será bajo tu propia responsabilidad; sin embargo, las empresas deberán tomar las medidas de seguridad necesarias a fin de no verse sorprendidas por sus empleados.

Aquí algunas sugerencias: